主页 > 经验 >

怎样追踪并查杀局域网ARP病毒 局域网怎样查杀ARP病毒

怎样追踪并查杀局域网ARP病毒 局域网怎样查杀ARP病毒 目前防护局域网中ARP木马病毒最有效的方法是通过网关和终端双向绑定ip和mac地址来实现,但是这种方法还是不能有效的阻止ARP对局域网的攻击,具体请看下面小编介绍的操作方法!

追踪并查杀局域网ARP木马病毒的方法

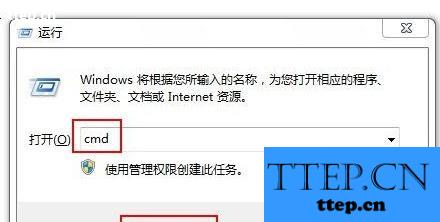

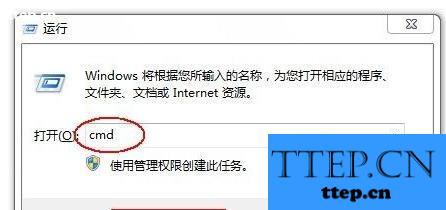

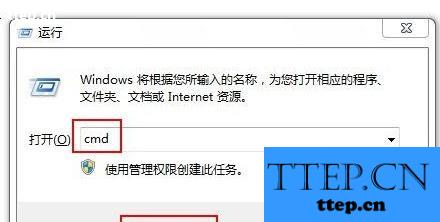

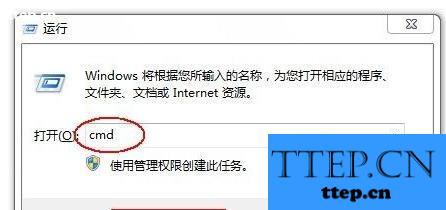

做好第一道防线,实现网关和终端双向绑定IP和MAC地址。针对局域网中的每一台计算机利用“IPCONFIG”命令获取本机IP和MAC地址,并将该信息添加到路由器ARP映射表中。同时通过查看路由器的LAN口参数获取其IP和MAC地址,然后在局域网中的每台计算机上实现静态ARP绑定。具体做法是:打开“运行”对话框,输入CMD进入MSdos界面,通过IPCONFIG命令获取本机的IP地址和MAC地址。然后打开浏览器,输入网址“192168.1.1”进入路由器配置界面,在界面中定位到ARP与IP地址绑定位置处,设置“单机的MAC地址和IP地址的匹配规则”,指定局域网中各个计算机的IP地址和其对应MAC地址实现绑定。

通过“网络参数”-“LAN口参数”来查找路由器的MAC地址和IP地址,然后在局域网中的每台电脑中实现静态ARP绑定。具体做法:打开“运行”对话框,输入CMD进入MSdos界面,然后通过输入如图所示的命令实现网关IP地址和MAC地址的绑定。

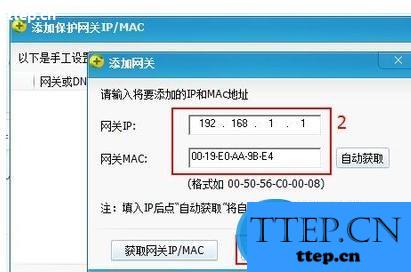

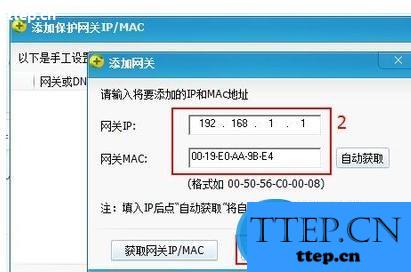

付出少需的代价换来局域网的长久平静。打开360安全卫士,依次点击“功能大全”-“木马防火墙”-“开启ARP防火墙”,在ARP防火墙上点击,进入360局域网防护界面,点击“切换到手动绑定防火墙”,输入经过查找的正确的网关IP和MAC地址后点击确定。

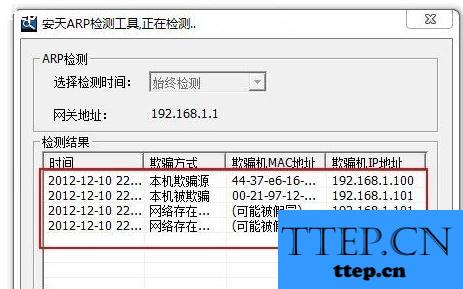

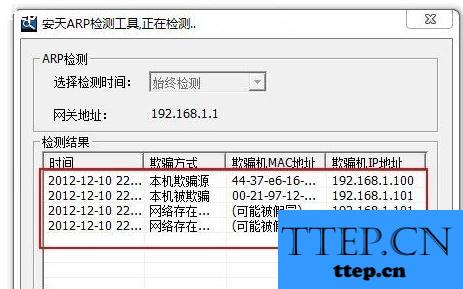

斩草除根,彻底追踪查杀ARP病毒。利用局域网ARP欺骗检测工具来确定ARP攻击源,然后利用ARP专杀工具进行杀毒。例如:安天ARP欺骗检测工具,此检测工具针对流行的局域网ARP欺骗,可以有效的定位到发起ARP欺骗的主机。也可以采用360来实现ARP攻击源的查找,在受到ARP攻击后,通过点击360安全为师局域网防护界面中的“查看详细日志”来追踪攻击源。查找并定位到攻击源地址以后,在相应的计算机上安装ARP专杀工具进行查杀操作。例如,当我们的机子受到ARP攻击时,我们查到了攻击源的MAC地址:00-21-97-12-15-0D,将该MAC地址与路由器当中的ARP映射表进行对比来确定攻击源主机,然后对该主机进入ARP的查杀工作。

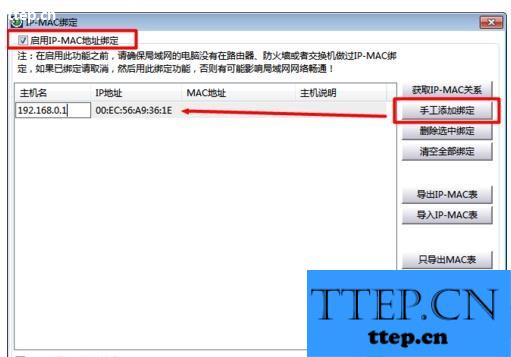

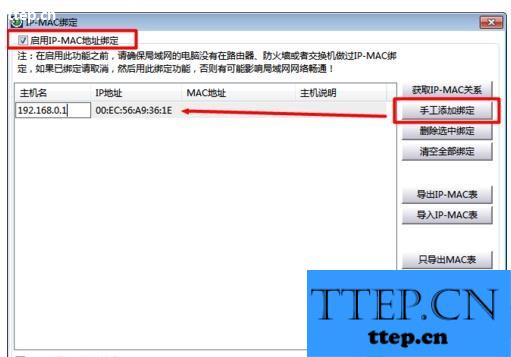

另外我们还可以借助“聚生网管”软件来实现IP与MAC地址的绑定操作,从而更加有效提高局域网免受ARP病毒的攻击。在程序主界面中,点击“安全防御”->“IP和MAC绑定”项。

在弹出的窗口中勾选“启用IP-MAC绑定”,然后点击“手机添加绑定”按钮。最后输入IP以及对应的MAC地址,并点击“保存设置”即可。

END

追踪并查杀局域网ARP木马病毒的方法

做好第一道防线,实现网关和终端双向绑定IP和MAC地址。针对局域网中的每一台计算机利用“IPCONFIG”命令获取本机IP和MAC地址,并将该信息添加到路由器ARP映射表中。同时通过查看路由器的LAN口参数获取其IP和MAC地址,然后在局域网中的每台计算机上实现静态ARP绑定。具体做法是:打开“运行”对话框,输入CMD进入MSdos界面,通过IPCONFIG命令获取本机的IP地址和MAC地址。然后打开浏览器,输入网址“192168.1.1”进入路由器配置界面,在界面中定位到ARP与IP地址绑定位置处,设置“单机的MAC地址和IP地址的匹配规则”,指定局域网中各个计算机的IP地址和其对应MAC地址实现绑定。

通过“网络参数”-“LAN口参数”来查找路由器的MAC地址和IP地址,然后在局域网中的每台电脑中实现静态ARP绑定。具体做法:打开“运行”对话框,输入CMD进入MSdos界面,然后通过输入如图所示的命令实现网关IP地址和MAC地址的绑定。

付出少需的代价换来局域网的长久平静。打开360安全卫士,依次点击“功能大全”-“木马防火墙”-“开启ARP防火墙”,在ARP防火墙上点击,进入360局域网防护界面,点击“切换到手动绑定防火墙”,输入经过查找的正确的网关IP和MAC地址后点击确定。

斩草除根,彻底追踪查杀ARP病毒。利用局域网ARP欺骗检测工具来确定ARP攻击源,然后利用ARP专杀工具进行杀毒。例如:安天ARP欺骗检测工具,此检测工具针对流行的局域网ARP欺骗,可以有效的定位到发起ARP欺骗的主机。也可以采用360来实现ARP攻击源的查找,在受到ARP攻击后,通过点击360安全为师局域网防护界面中的“查看详细日志”来追踪攻击源。查找并定位到攻击源地址以后,在相应的计算机上安装ARP专杀工具进行查杀操作。例如,当我们的机子受到ARP攻击时,我们查到了攻击源的MAC地址:00-21-97-12-15-0D,将该MAC地址与路由器当中的ARP映射表进行对比来确定攻击源主机,然后对该主机进入ARP的查杀工作。

另外我们还可以借助“聚生网管”软件来实现IP与MAC地址的绑定操作,从而更加有效提高局域网免受ARP病毒的攻击。在程序主界面中,点击“安全防御”->“IP和MAC绑定”项。

在弹出的窗口中勾选“启用IP-MAC绑定”,然后点击“手机添加绑定”按钮。最后输入IP以及对应的MAC地址,并点击“保存设置”即可。

END

- 最近发表

- 赞助商链接

-