TTEP.CN > 手机 >

家用路由器再曝漏洞 沦为DDoS攻击帮凶

近日,某国外网络安全机构在发布的最新报告中表示,通过过去几个月的监测发现,目前有成千上万的家用级和中小企业路由器被一个僵尸网络劫持,并已经沦为其发动DDoS攻击的帮凶。

路由器默认登录凭证出漏洞

事实上,在2014年12月下旬,该网络安全机构就已发现这个僵尸网络的活动迹象,同时也收到一些企业客户遭受其DDoS攻击的反馈。而在今年4月份,该僵尸网络活动变得愈发猖獗,攻击数量也达到了近期的最大峰值。

网络安全机构公布发现的DDoS攻击热力图

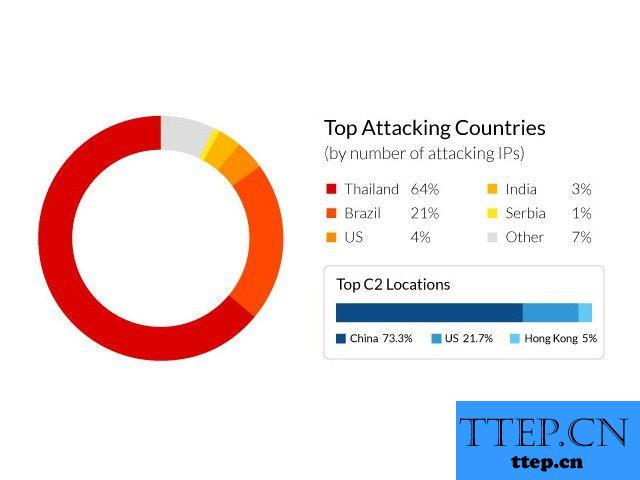

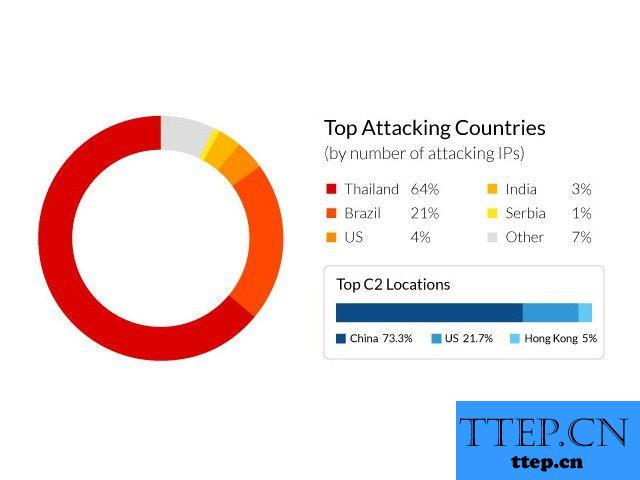

报告中显示,攻击流量来自全球范围内1600个互联网服务商的40269个IP地址,横跨109个国家,其中包括美国和印度。据统计,有超过85%被感染的路由器位于泰国和巴西,而大多数的命令和控制服务器则分布在美国(21%)和中国(73%)。同时,上述IP地址还可被追溯到攻击者用来远程指挥恶意流量的60个指挥和控制系统。

发现的DDoS攻击流量及命令和控制服务器分布占比

研究人员随后发现,攻击中大量使用了SOHO路由器,其中主要是基于ARM芯片架构的Ubiquiti设备。研究者最初假定黑客是通过一个共享的固件漏洞,来获取这些路由器的控制权的,而随着研究的逐步深入,他们发现这些控制实际上都是通过HTTP和SSH默认端口来进行远程访问的。

不仅如此,这些路由器还都可以通过厂商提供的默认登录凭证进入后台,最终导致路由器可被4个MrBlack恶意软件变种注入,并以此展开中间人攻击,cookie劫持,甚至获得进入本地网络设备的权限等等。

目前该安全机构已联系路由器厂商和互联网服务提供商,希望敦促路由器用户最好实施禁用路由器管理界面中的远程(广域网)登陆功能,更改默认的管理员登录名,以及升级路由器的固件至最新版本等防护措施。

路由器默认登录凭证出漏洞

事实上,在2014年12月下旬,该网络安全机构就已发现这个僵尸网络的活动迹象,同时也收到一些企业客户遭受其DDoS攻击的反馈。而在今年4月份,该僵尸网络活动变得愈发猖獗,攻击数量也达到了近期的最大峰值。

网络安全机构公布发现的DDoS攻击热力图

报告中显示,攻击流量来自全球范围内1600个互联网服务商的40269个IP地址,横跨109个国家,其中包括美国和印度。据统计,有超过85%被感染的路由器位于泰国和巴西,而大多数的命令和控制服务器则分布在美国(21%)和中国(73%)。同时,上述IP地址还可被追溯到攻击者用来远程指挥恶意流量的60个指挥和控制系统。

发现的DDoS攻击流量及命令和控制服务器分布占比

研究人员随后发现,攻击中大量使用了SOHO路由器,其中主要是基于ARM芯片架构的Ubiquiti设备。研究者最初假定黑客是通过一个共享的固件漏洞,来获取这些路由器的控制权的,而随着研究的逐步深入,他们发现这些控制实际上都是通过HTTP和SSH默认端口来进行远程访问的。

不仅如此,这些路由器还都可以通过厂商提供的默认登录凭证进入后台,最终导致路由器可被4个MrBlack恶意软件变种注入,并以此展开中间人攻击,cookie劫持,甚至获得进入本地网络设备的权限等等。

目前该安全机构已联系路由器厂商和互联网服务提供商,希望敦促路由器用户最好实施禁用路由器管理界面中的远程(广域网)登陆功能,更改默认的管理员登录名,以及升级路由器的固件至最新版本等防护措施。

- 最近发表

- 赞助商链接